Atom

Active member

⚙ lulzbuster – инструмент для быстрого поиска скрытых файлов и папок на сайтах.

Очень быстрый и умный инструмент для перебора веб директорий и файлов. Написан на C. Используется для поиска скрытых папок и файлов, на которые отсутствуют ссылки.

Почти у каждого сайта есть файлы и папки, на которые не ведут никакие ссылки. Среди них могут попадаться весьма интересные, например, забытые резервные копии базы данных или сайта, phpMyAdmin, входы в административные панели и другие страницы, не предназначенные для всеобщего доступа.

В этой статье мы научимся пользоваться программой lulzbuster, она очень быстрая, простая в использовании и стабильно выполняет свою функцию. При этом в программе есть такие уникальные функции как выбор метода запроса и выбор версии HTTP.

Установка lulzbuster в BlackArch

У программы только одна обязательная опция -s после которой нужно указать целевой сайт:

Причём сайт нужно указывать с протоколом, например:

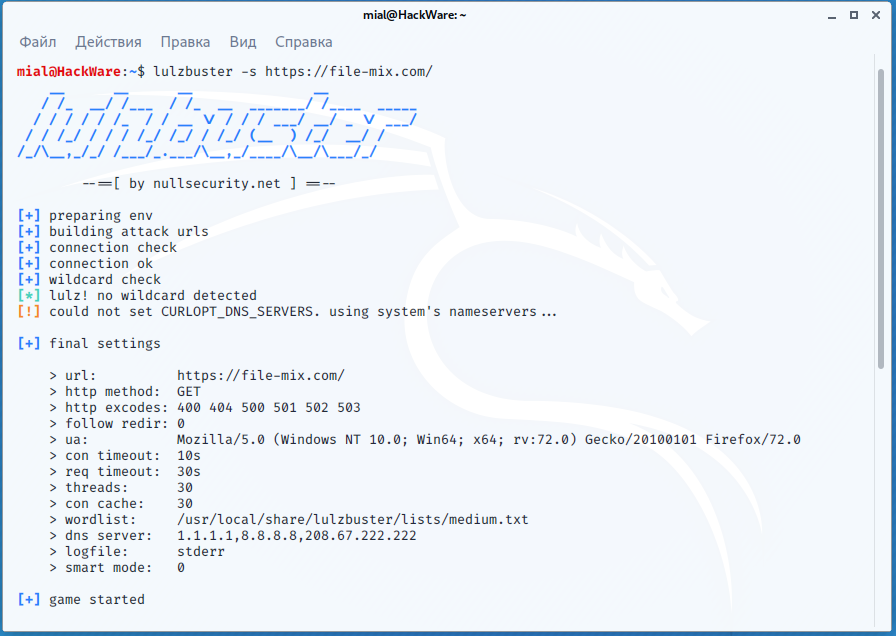

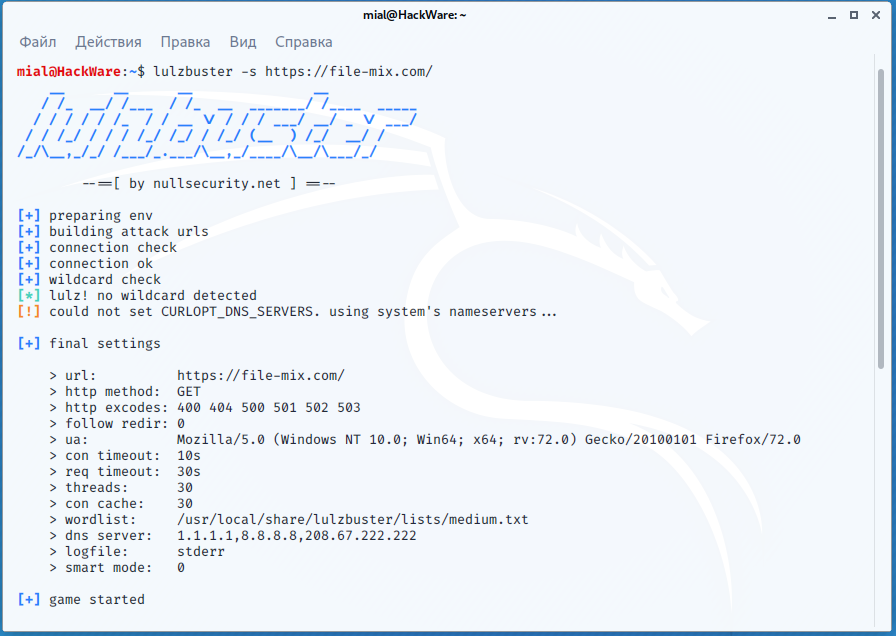

Программа начнёт с вывода своих настроек — многие значения установлены по умолчанию, но их можно изменить опциями:

Затем программа начнёт выводить данные со следующими столбцами:

По умолчанию используется словарь среднего размера, а всего с программой поставляется три словаря:

Обратите внимание, что лучше указывать абсолютный путь до файла, т. к. в противном случае файл будет сохранён относительно рабочей директории lulzbuster.

Теперь к вашей команде lulzbuster добавьте опцию -p socks5://localhost:9050, например:

Помните, что некоторые сайты вовсе не принимают подключения с IP адресов сети Tor.

Пример вывода:

Для прокси используйте следующие опции:

Чтобы выполнить сканирование даже несмотря на неверный сертификат, используйте опцию -i:

Используйте умный режим только если скорость не является вашим важным приоритетом!

Вы можете указать любое значение User Agent с помощью опции -u <СТРОКА>.

Также вы можете использовать случайные User Agent из встроенных, для этого укажите опцию -U.

Также доступны следующие опции таймаута:

Чтобы вывести список всех доступных методов выполните команду:

Пример вывода:

Желаемый тип HTTP запросов указывается опцией -h <ТИП>.

Чтобы увидеть доступные версии HTTP выполните команду:

Пример вывода:

Источник

Очень быстрый и умный инструмент для перебора веб директорий и файлов. Написан на C. Используется для поиска скрытых папок и файлов, на которые отсутствуют ссылки.

Почти у каждого сайта есть файлы и папки, на которые не ведут никакие ссылки. Среди них могут попадаться весьма интересные, например, забытые резервные копии базы данных или сайта, phpMyAdmin, входы в административные панели и другие страницы, не предназначенные для всеобщего доступа.

В этой статье мы научимся пользоваться программой lulzbuster, она очень быстрая, простая в использовании и стабильно выполняет свою функцию. При этом в программе есть такие уникальные функции как выбор метода запроса и выбор версии HTTP.

Как установить lulzbuster

Установка lulzbuster в Kali Linux| 1 2 3 4 5 | sudo apt install libcurl4 libcurl4-openssl-dev git clone https://github.com/noptrix/lulzbuster cd lulzbuster make lulzbuster sudo make install |

| 1 | sudo pacman -S lulzbuster |

Как запустить поиск скрытых файлов в lulzbuster

Обратите внимание: программа делает много запросов к сайту и может стать причиной сбоя в его работе (как это происходит при DoS атаке), поэтому чужие сайты сканируйте только с разрешения их владельца! Вас предупредили!!!У программы только одна обязательная опция -s после которой нужно указать целевой сайт:

| 1 | lulzbuster -s https://site.ru/ |

| 1 | lulzbuster -s https://file-mix.com/ |

Затем программа начнёт выводить данные со следующими столбцами:

- code (HTTP код статуса ответа)

- size (размер полученных данных)

- real size (реальный размер)

- resp time (время ответа)

- url (адрес найденной страницы)

По умолчанию используется словарь среднего размера, а всего с программой поставляется три словаря:

- big.txt (большой)

- medium.txt (средний)

- small.txt (маленький)

- /usr/local/share/lulzbuster/lists/big.txt

- /usr/local/share/lulzbuster/lists/medium.txt

- /usr/local/share/lulzbuster/lists/small.txt

| 1 | lulzbuster -s https://file-mix.com/ -w /usr/local/share/lulzbuster/big.txt |

Как исключить ответы с определёнными кодами статуса

По умолчанию не показываются ссылки, которые вернули следующие HTTP коды ответа: 400,404,500,501,502,503. Вы можете изменить этот список, добавив или удалив любые коды. Для этого используется опция -x, сами коды ответа нужно перечислять через запятую:| 1 | lulzbuster -s https://site.com/ -x 400,404,500,501,502,503,403,405 |

Как сохранить результаты lulzbuster в файл

По умолчанию lulzbuster выводит информацию в стандартный вывод ошибок (stderr). Вы можете указать файл для сохранения результатов опцией -l:| 1 | lulzbuster -s https://file-mix.com/ -w /usr/local/share/lulzbuster/lists/small.txt -l ~/file-mix.com-url.txt |

Как добавить расширение для сканируемых файлов

С помощью опции -A <СТРОКА> можно добавить любые слова, разделённые запятой (например, /,.php,~bak).Как сканировать с lulzbuster через Tor

Если это ещё не сделано, установите и запустите службу Tor:| 1 2 | sudo apt install tor sudo systemctl start tor |

| 1 | lulzbuster -s https://file-mix.com/ -p socks5://localhost:9050 |

Как сканировать с lulzbuster через прокси

Поддерживается несколько видов прокси, чтобы увидеть доступные варианты выполните команду:| 1 | lulzbuster -p ? |

| 1 2 3 4 5 6 7 8 | [+] available proxy schemes > http > https > socks4 > socks4a > socks5 > socks5h |

| 1 2 | -p <адрес> - адрес прокси (формат: <схема>://<хост>:<порт>) -P <creds> - учётные данные проверки подлинности на прокси (формат: <пользователь>:<пароль>) |

Как сканировать в lulzbuster если недействительный сертификат

Бывает, что сертификат просрочен, либо сканируется IP адрес, в этом случае веб-браузеры показывают предупреждение, а lulzbuster останавливает сканирование с ошибкой:| 1 | [-] could not connect to: |

| 1 | lulzbuster -s https://koronavirus.info/ -i |

Умный режим lulzbuster

Умный режим, который заключается в пропуске ложных срабатываний, показывает больше информации и т. д., включается опцией -S:| 1 | lulzbuster -s https://file-mix.com/ -S |

Изменение User Agent в lulzbuster

В lulzbuster уже встроен большой список пользовательских агентов, чтобы вывести их список выполните команду:| 1 | lulzbuster -X |

Также вы можете использовать случайные User Agent из встроенных, для этого укажите опцию -U.

lulzbuster с http аутентификацией и передачей заголовков

Возможно выполнять сканирования с lulzbuster с HTTP аутентификацией или передачей HTTP заголовков (например, кукиз). Это можно сделать следующими опциями:| 1 2 | -c <строка> - передать указанный заголовок или несколько заголовков (например, 'Cookie: foo=bar; lol=lulz') -a <creds> - учётные данные http аутентификации (формат: <пользователь>:<пароль>) |

Скорость сканирования и таймаут lulzbuster

С помощью опции -t <ЧИСЛО> можно указать количество потоков, которыми будет выполняться сканирование.Также доступны следующие опции таймаута:

| 1 2 3 4 5 | -D <число> - количество секунд для задержки между запросами (по умолчанию: 0) -C <число> - количество секунд для таймаута соединения (по умолчанию: 10) -R <число> - количество секунд для таймаута запроса (по умолчанию: 30) -T <число> - количество секунд перед признанием поражения и полного выхода из lulzbuster (по умолчанию: нет) |

Сканирование методами POST, HEAD, PUT, DELETE и другими

По умолчанию сканирование выполняется методом GET, но можно выбрать другой метод HTTP запросов.Чтобы вывести список всех доступных методов выполните команду:

| 1 | lulzbuster -h ? |

| 1 2 3 4 5 6 7 8 | [+] available HTTP requests types > HEAD > GET > POST > PUT > DELETE > OPTIONS |

Как сканировать разными версиями HTTP

У протокола HTTP имеется несколько версий и можно выбрать ту, которую вы хотите использовать. Для этого задействуйте опцию -j <ЧИСЛО>.Чтобы увидеть доступные версии HTTP выполните команду:

| 1 | lulzbuster -j ? |

| 1 2 3 4 5 6 | [+] available http versions > 1.0 > 1.1 > 2.0 > 3.0 |

Заключение

Итак, lulzbuster это ещё один замечательный инструмент для пентестера веб-сайтов.Источник